Le système de notation CVSS

Le FIRST est une association internationale de CSIRT créée en 1990 pour répondre aux incidents de cybersécurité. Il rassemble environ 700 CSIRT de tous les continents. Le FIRST publie des standards et des bonnes pratiques visant à améliorer les activités de réponse aux incidents. Le système de notation CVSS (Common Vulnerability Scoring System) saisit les principales caractéristiques d'une vulnérabilité et définit une note reflétant sa gravité (10 étant la note la plus élevée). La note numérique peut être traduite en une représentation qualitative (faible, moyenne, élevée et critique). D’autres systèmes de notation sont utilisés. Par exemple, EPSS pour évaluer la vraisemblance d’exploitation d’une vulnérabilité.

Généralités

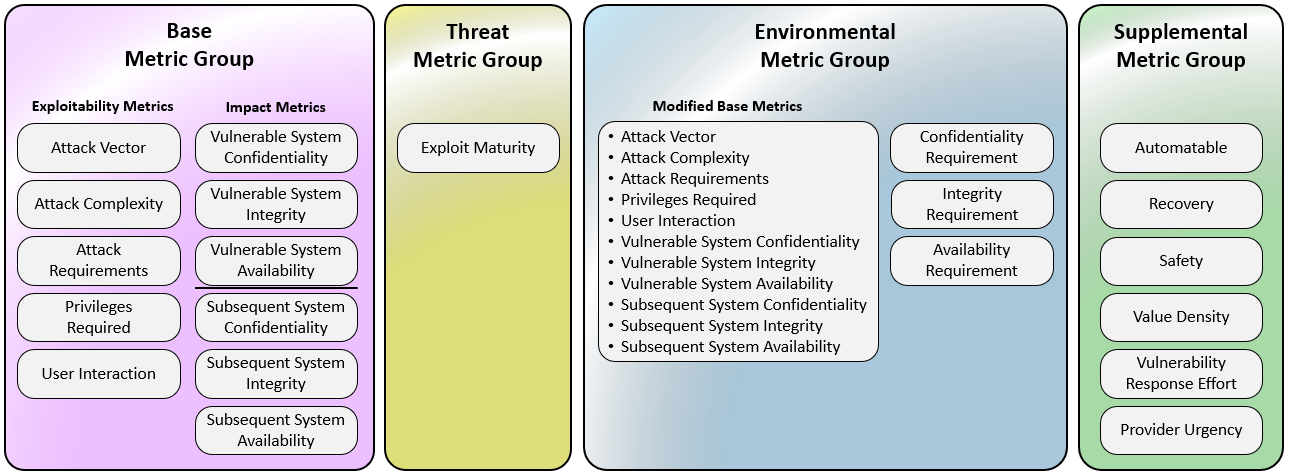

La notation CVSS est composée de quatre mesures :

- B (Base) : reflète la gravité d'une vulnérabilité en fonction de ses caractéristiques intrinsèques, constantes dans le temps en faisant l’hypothèse la plus défavorable en termes d’impact.

- T (Threat) : ajuste la gravité d'une vulnérabilité en fonction de facteurs tels que la disponibilité d'un code de validation ou d'une exploitation active.

- E (Environmental) : adapte le score de gravité à l’environnement de l’entité.

- S (Supplemental) : mesure d'autres caractéristiques optionnelles en fonction des environnements (par exemple la sécurité des personnes pour les systèmes industriels).

Source : FIRST

Mesure de l’exploitabilité pour la note de base

Pour évaluer la note de base, on émet l’hypothèse que l'attaquant a une connaissance avancée du système cible, sa configuration et ses mécanismes de défense. Par exemple, l'exploitation d'une vulnérabilité qui aboutit à un succès répétable est considérée comme une valeur faible pour la complexité de l'attaque, indépendamment des connaissances ou des capacités de l'attaquant. L’atténuation des attaques (par WAF par exemple) est reflétée dans note environnementale.

Les éléments suivants sont pris en compte :

- Vecteur d’attaque (AV) : reflète le contexte dans lequel l'exploitation de la vulnérabilité est possible. La note est d'autant plus élevée que l'attaquant est éloigné (logiquement et physiquement) pour exploiter le système vulnérable. Le nombre d'attaquants potentielspour une vulnérabilité exploitable à partir d'un réseau est plus important que le nombre d'attaquants qui pourraient exploiter une vulnérabilité nécessitant un accès physique à un appareil.

- Complexité de l’attaque (AC) : Cette mesure a pour but de saisir les mécanismes de sécurité utilisés par le système vulnérable et n'est pas liée au temps ou aux tentatives qu'il faudrait à un attaquant pour réussir, par exemple dans le cas d'une condition de course. Si l'attaquant ne prend pas de mesures pour surmonter ces conditions, l'attaque échouera. Le FIRST prend l’exemple de l’exploitabilité des vulnérabilités de type dépassements de tampon. Est-il nécessaire de contourner des mécanismes de type ASLR (Address Space Layout Radomization) pour exploiter ce type de vulnérabilité. En fonction de la réponse, la complexité de l’attaque sera plus ou moins élevée.

- Exigences de l’attaques (AT) : Cette métrique saisit les conditions ou variables de déploiement et d'exécution du système vulnérable. Par exemple, nécessité de réaliser une attaque de l’homme de milieu pour exploiter la vulnérabilité.

- Niveau de privilège (PR) :Cette mesure décrit le niveau de privilèges qu'un attaquant doit posséder avant de réussir à exploiter la vulnérabilité.

- Interaction utilisateur (UI) :Cette mesure reflète la nécessité qu’un utilisateur, autre que l'attaquant, participe à la compromission du système vulnérable.

Mesure des impacts pour la note de base

Cet indicateur mesure l'impact pour les informations traitées par le système à la suite de l’exploitation réussie de la vulnérabilité. Cette mesure est faite pour le système vulnérable et le cas échéant pour les systèmes adjacents impactés.

On obtient 3 mesures (avec deux sous-catégories par mesure) :

- Confidentialité (VC/SC).

- Intégrité (VI/SI).

- Disponibilité (VA/SA).