Mesurer la probabilité d’exploitation d’une vulnérabilité avec EPSS

La gestion des vulnérabilités et de leurs correctifs fait partie des fondamentaux de la sécurité opérationnelle. Les CVE sont utilisés depuis longtemps pour identifier et catégoriser les vulnérabilités publiques. La première liste CVE a été lancée par un groupe de travail issu du MITRE en 1999, connu aussi pour son catalogue ATT&CK beaucoup utilisé en CTI. Le FIRST, association de CSIRT très actif dans le domaine des vulnérabilités publie et met à jour le système CVSS qui fixe une note de criticité pour chaque vulnérabilité en fonction de paramètres déterminés par les spécifications. Le FIRST propose aussi depuis 2019 l’indicateur EPSS (Exploit Prediction Scoring System) pour évaluer la vraisemblance qu’une vulnérabilité puisse être exploitée. Le modèle a été présenté lors d’un Black Hat aux Etats-Unis. L’objectif est de mieux prioriser les processus de remédiation qui peuvent être lourds dans des groupes aux systèmes d’information complexes et répartis dans de nombreuses filiales et pays. Ce type de scoring est un exemple de mesure quantitative du risque, mis en œuvre par exemple dans la méthode FAIR.

Objectifs

Source : www.first.org

Source : www.first.orgL’ANSSI publie régulièrement son top 10 des vulnérabilités exploitées. L'agence CISA met à jour un catalogue des vulnérabilités publiques exploitées.

Le FIRST a réalisé un travail intéressant sur des vulnérabilités passées et tire les conclusions suivantes :

- Certaines vulnérabilités dont le CVSS est supérieur à 7 sont effectivement exploitées.

- Une part importante des vulnérabilités dont le CVSS est supérieur à 7 ne sont pas exploitées.

- Une part significative des vulnérabilités dont le CVSS est inférieur à 7 sont exploitées.

Le scoring EPSS présente une amélioration significative en termes d’efficacité par rapport au CVSS. C’est aussi dû au fait que le scoring temporel CVSS, qui comprend la notion d’exploitabilité est très peu disponible car rarement calculé.

Score EPSS

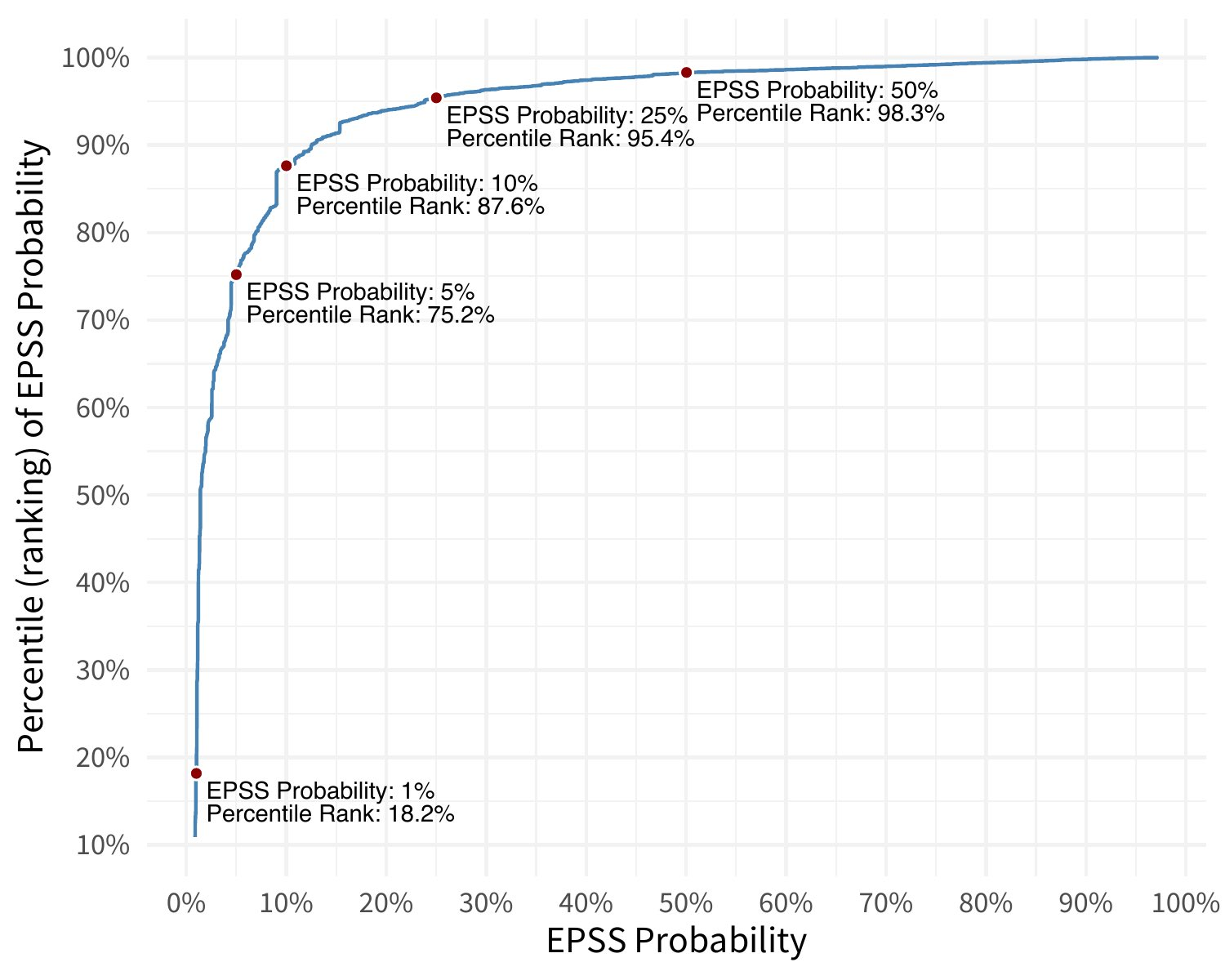

EPSS comprend trois axes de présentation : probabilité, centile (ou percentile) et par catégorie.

Le score EPSS fixe la probabilité entre 0 et 1 qu’une vulnérabilité soit exploitée dans les 30 jours suivant sa publication. Par définition ce score peut évoluer en fonction de l’évolution de la menace, par exemple la publication d’un exploit. Le score EPSS est un score « dans l’absolu », il n’est pas suffisant pour évaluer un risque dans sa globalité qui dépend du contexte de chaque organisation (en particulier les mesures de sécurité existantes, le niveau et les moyens de l’attaquant, la visibilité des systèmes).

EPSS propose aussi une notion de type distribution de type centile : le pourcentage du nombre de CVE dont la probabilité EPSS est inférieure à une certaine valeur. Par exemple la courbe du FIRST ci-dessous indique que 87.6 % des CVE ont une probabilité EPSS en dessous de 10%.

Source : www.first.org

Une troisième possibilité est d’utiliser un tableau de catégorisation orienté sur la remédiation à partir des score EPSS. Par exemple corriger maintenant / corriger plus tard ou criticité « basse », « moyenne » et « haute ».

Pour en savoir plus sur les 20 meilleures formations sur la sécurité des systèmes d’information, téléchargez gratuitement notre livre blanc ci-dessous :