La norme ISO 27002

La norme ISO 27002 est la référence pour mettre en œuvre les mesures de traitement des risques de cybersécurité dans un système de management de la sécurité de l'information (SMSI) basé sur l’ISO 27001. Il peut aussi être utilisé comme un catalogue de mesures à l’instar du NIST 800-53, de la CCM pour les environnements Cloud ou le référentiel CIS. Les exigences de sécurité proviennent des analyses de risques, des éléments de conformité (légale, statutaire, réglementaire, clients) et des objectifs métiers. En anglais le terme « control » dans la norme ISO 27002 est défini comme une mesure qui modifie ou maintient le risque. Une politique de sécurité, par exemple, ne peut que maintenir le risque, alors que la conformité à la politique de sécurité de l'information peut modifier le risque. La norme ISO 27017 est une extension de la norme ISO 27002 pour les environnements Cloud.

Articulation

La norme comporte les catégories de mesures suivantes :

- Organisationnelle

- Humaine

- Physique

- Technologique

Deux annexes sont disponibles : l’utilisation des attributs et la correspondance avec la version précédente de l’ISO 27002.

A chaque mesure sont associés à 5 attributs :

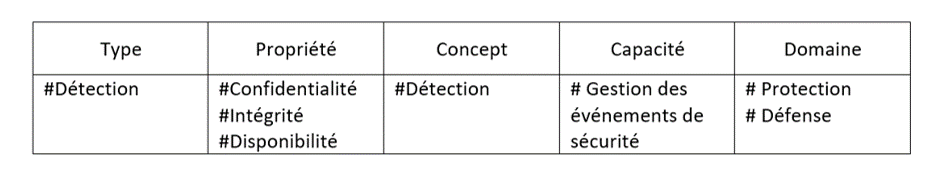

- Types: prévention, détection, correction.

- Propriétés: confidentialité, intégrité disponibilité.

- Concepts de cybersécurité : Identifier, Protéger, Détecter, Répondre and Reprendre, qu’on trouve aussi dans le NIST CSF.

- Capacités opérationnelles : gouvernance, gestion des actifs, protection de l'information, sécurité des ressources humaines, sécurité physique, sécurité des systèmes et des réseaux, sécurité des applications, configuration sécurisée, gestion des identités et des accès, gestion des menaces et des vulnérabilités, continuité, sécurité des relations avec les fournisseurs, Conformité légale et juridique, gestion des événements de sécurité et .gestion des risques.

- Domaines de sécurité.

Exemple de la gestion des logs

Les journaux qui enregistrent les activités, les exceptions, les erreurs et autres événements pertinents doivent être produits, stockés, protégés et analysés.

Objectifs :

Enregistrer les événements, générer des preuves, assurer l'intégrité des logs, prévenir les accès non autorisés, identifier les événements de sécurité qui peuvent conduire à un incident de sécurité et soutenir les enquêtes.

Recommandations générales :

Inclure selon les cas pour chaque événement :

a) les identifiants des utilisateurs

b) les activités du système

c) les dates, heures et détails des événements pertinents (par exemple, ouverture et fermeture de session)

d) l'identité, l'identifiant du système et l'emplacement

e) adresses et protocoles

Les événements suivants doivent être pris en compte pour l'enregistrement :

a) les tentatives d'accès au système, réussies ou non

b) les tentatives réussies et rejetées d'accès aux données et aux autres ressources

c) les modifications de la configuration du système

d) utilisation de privilèges élevés

e) utilisation des API et comptes de services

f) les fichiers consultés et le type d'accès

g) les alertes déclenchées par le système de contrôle d'accès

h) l'activation et la désactivation des systèmes de sécurité, tels que les systèmes antivirus et les systèmes de détection d'intrusion

i) la création, la modification ou la suppression d'identités

IOj) les transactions exécutées par les utilisateurs dans les applications

Pour en savoir plus sur les 20 meilleures formations sur la sécurité des systèmes d’information, téléchargez gratuitement notre livre blanc ci-dessous :