Le référentiel cybersécurité du NIST

Le référentiel cybersécurité du NIST américain (National Institute of Standards and Technology) est abondamment utilisé. Conséquence de la loi de 2014 « Cybersecurity Enhancement Act », ce référentiel avait pour objectif initial de définir un socle de mesures de sécurité pour protéger les infrastructures vitales et l’économie américaines. Il s’est imposé comme standard international incontournable de la cybersécurité au même titre que les normes ISO 2700 et le catalogue NIST 800-53 pour tous les domaines d’activités. Il est au programme des certifications individuelles en sécurité comme le CISSP, ou le CCSP.

Ce référentiel, mis à jour fin février 2024 fournit un langage commun pour aider toute entité, publique ou privée à décrire le plus objectivement possible sa posture et ses objectifs de cybersécurité, à prioriser ses opportunités d’amélioration, à mesurer ses progrès et enfin à communiquer vers ses parties prenantes internes et externes.

Basé sur une approche par les risques, il est composé de trois parties.

Les fondamentaux

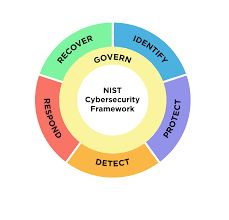

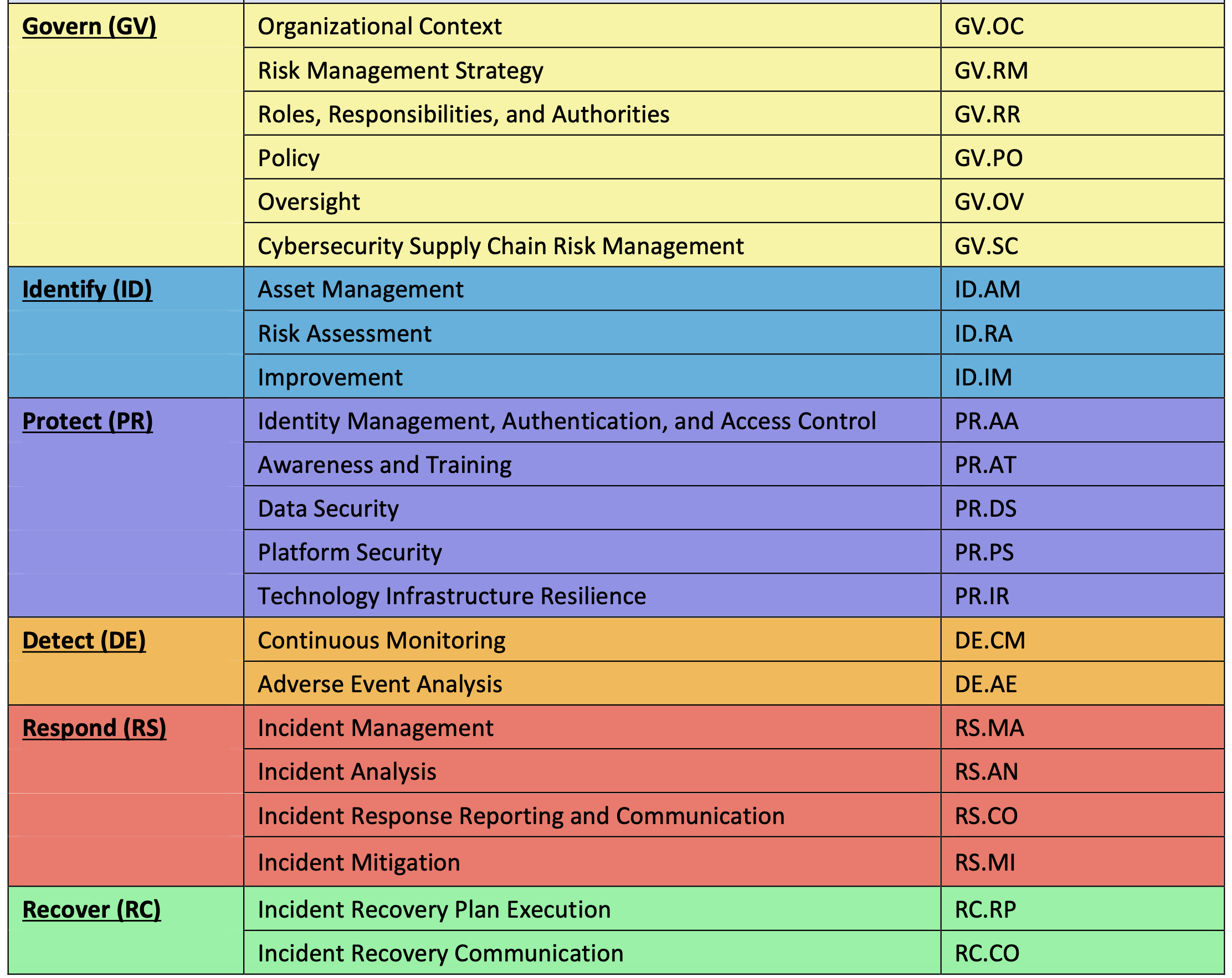

Les activités de sécurité sont catégorisées en six fonctions :

- Gouvernance (GV) : Stratégie et organisation pour gérer les risques de cybersécurité.

- Identification (ID) :cartographie du système d’information: données, équipements, logiciels, systèmes, sites, services, ressources humaines.

- Protection (PR) : gestion des identités et des accès, sensibilisation, chiffrement, durcissement, résilience.

- Détection (DE) :découverte et analyse des indicateurs de compromission et des évènements de sécurité.

- Réponse (RS) : gestion des incidents de sécurité.

- Reprise (RC) : continuité des activitéset secours informatiquedont la restauration des données.

Source : NIST

Ces fondamentaux ne constituent pas une check-list préétablie mais des résultats sélectionnés par l’entité en fonction de son métier et de ses risques. Ses résultats sont classés en catégories et sous-catégorie. Par exemple, le vecteur DE.CM-6 concerne la supervision des prestataires, le vecteur RS.CO-2 traite de la notification des incidents. Chaque vecteur peut être mis en correspondance avec d’autres standards de sécurité : CIS, clauses ISO 27001, COBIT, ISA-62443-2-1 pour les systèmes industriels et catalogue 800-53. Cela rejoint d’autres initiatives, comme OSCAL par exemple, pour rationaliser les approches de conformité.

Niveaux CSF

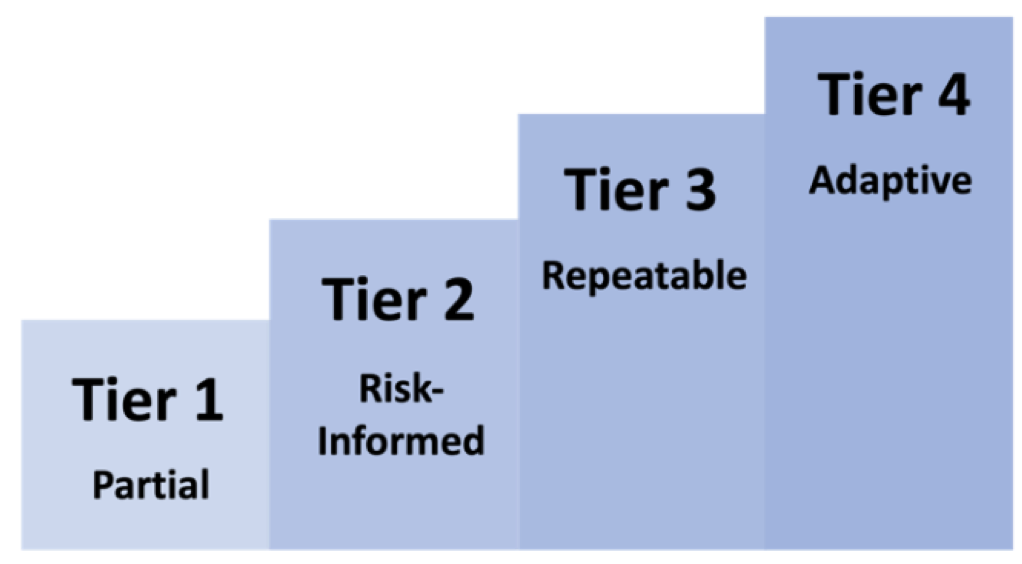

Les tiers (1 à 4) caractérisent le niveau de rigueur des pratiques de gouvernance et de gestion des risques de cybersécurité : partiel (niveau 1), informé (niveau 2), reproductible (niveau 3) et adaptatif (niveau 4). Le choix des niveaux fixe la manière dont une organisation choisit de gérer ses risques. Ils ne correspondent pas à des niveaux de maturité mais à des priorités pour allouer les ressources. Les critères sont liés au processus de gestion des risques, à son intégration dans l’entité ainsi que les relations de l’entité avec son écosystème externe (clients, régulateurs, bonnes pratiques, analyse de la menace, chaine de sous-traitance…).

Source : NIST

Source : NIST

Profil CSF

Le profil décrit les résultats actuels ou ciblés d'une organisation en cybersécurité. Les profils sont utilisés pour adapter, évaluer et prioriser les activités de sécurité en fonction du contexte et des attentes des parties prenantes.

Une entité peut définir :

- Un profil actuelpour déterminer le niveau visé par les mesures.

- Un profil ciblepour s’adapter à un nouveau contexte (par exemple feuille de route dans le cadre du renforcement des exigences légales ou des attentes clients). Ce profil est utile pour hiérarchiser les actions et atteindre des résultats définis en les communiquant aux parties prenantes.

Quelques exemples d’utilisation du référentiel :

- Faire un état des lieux du niveau des bonnes pratiques.

- Concevoir et suivre un programme cybersécurité selon plusieurs étapes : périmètre et priorités, orientations stratégiques, profil actuel, évaluation des risques, profil cible, analyse des écarts, plan d’actions.

- Communiquer vers les parties prenantes comme par exemple un nouveau prestataire Cloud (que ce soit en mode SaaS, PaaS ou IaaS), une nouvelle filiale à intégrer au système d’information ou encore dans le cadre de « due diligence » préalable à une nouvelle acquisition.

Pour en savoir plus sur les 20 meilleures formations sur la sécurité des systèmes d’information, téléchargez gratuitement notre livre blanc ci-dessous :

RSSI, CISO, Cybersécurité, CISSP, RéférentielNIST, CCSP, CSF