Gestion des cyber-risques : la norme ISO 27005

La norme ISO 27005 fournit des bonnes pratiques pour analyser et traiter les risques de cybersécurité. Ce guide est particulièrement utile pour mettre en œuvre un SMSI (Système de Management de Sécurité de l’Information) certifié ISO 27001 ou pour les hébergeurs de données de santé en France. ISO 27005 ne constitue pas une méthode comme EBIOS Risk Manager ou FAIR. Cette norme est plutôt un guide qui propose des lignes directrices à la gestion des cyber-risques, à l'instar du référentiel de l'ISACA pour les risques IT. Chaque activité décrite dans la norme comprend les éléments d’entrée requis, la description des actions, des préconisations de mise en œuvre et les éléments de sortie.

Gestion des cyber-risques

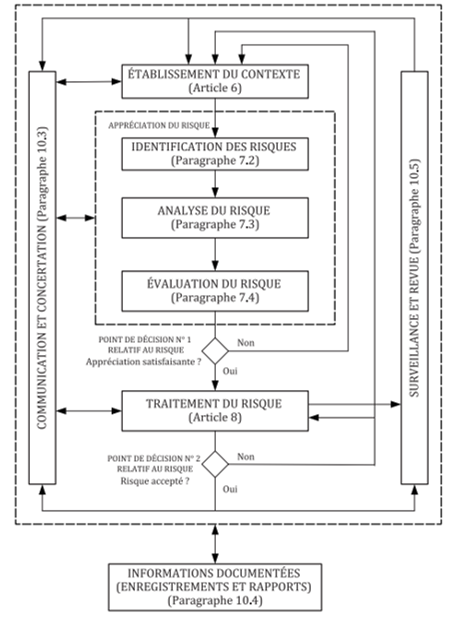

La gestion des risques est un processus continu dont les objectifs principaux sont l’identification et l’appréciation des risques en termes de conséquences sur les activités et de vraisemblance des scénarios puis à la définition des priorités d'actions pour réduire les occurrences de ces risques.

Source : ISO 27005-2022– figure 1 : Processus de gestion des risques

Etablissement du contexte

Le contexte définit l’objectif de l’analyse des risques. Ce peut être par exemple la mise en place d’un SMSI ISO 27001 ou la conception d’un nouveau service métier.

Les critères de mesure des éléments suivants doivent être précisés :

- Conséquences (par exemple sécurité des personnes, non-respect de contrats, perte financière, perte de réputation, non-respect des exigences légales…).

- Vraisemblance (dépendant notamment d’événements accidentels ou naturels, du degré d’exposition par rapport à la menace, du degré d’exploitation de la vulnérabilité, des défaillances technologiques, des actes humains ou omissions).

- Niveau de risques pour aider les propriétaires du risque à décider d’accepter des risques ou de les traiter. Les critères de niveau de risques peuvent être qualitatifs ou quantitatifs.

Identification

L’identification des actifs est une activité importante. Une bonne cartographie facilitera cette étape. Il ne faut pas uniquement identifier les actifs supports (les applications, l’infrastructure systèmes et réseaux) mais aussi faire le lien avec les processus et les informations des fonctions métiers et support de l’entité.

Il faut également :

- Identifier les mesures de sécurité existantes. Ces mesures sont généralement issues des catalogues de bonnes pratiques comme l’ISO 27002, le NIST 800-53, le référentiel de cybersécurité ou la CCM pour les environnements Cloud visant une certification STAR.

- Identifier les vulnérabilités en prenant en compte les incidents passés et les résultats d’audit.

- Identifier les conséquences.

Deux approches sont couramment utilisées : l’approche basée sur les événements (identifier les scénarios stratégiques en tenant compte des sources de risques) et l’approche basée sur les biens (identifier les scénarios opérationnels détaillées en termes de biens, menaces et vulnérabilités).

Analyse

Cette étape passe par :

- Le choix d’une méthodologie.

- L’appréciation des conséquences et de la vraisemblance des scénarios.

- L’estimation du niveau des risques.

Evaluation

Les décisions prises sont basées sur le niveau d’acceptabilité définis au départ donnant lieu à la définition d’une matrice avec les niveaux d’impact et de vraisemblance. Il faut aussi prendre en compte l'agrégation potentielle de risques faibles qui pourrait conduire à des risques élevés. Le classement des risques est établi par ordre de priorité en vue de leur traitement.

Traitement

La norme ISO 27005 définit quatre catégories de traitement :

- Le refus, par exemple dans le cadre d’un pré-étude d’un projet.

- Le partage, par exemple par le biais de la sous-traitance ou d’un cyber-assurance.

- La modification (réduction) par la sélection de mesures de sécurité complémentaires.

- La prise de risque (acceptation) par le maintien des mesures de sécurité existantes.

Les risques résiduels doivent être formalisés et acceptés par la direction de l’entité.

Surveillance et communication

Il faut prévoir les conditions dans lesquelles l’analyse est revue. Par exemple pour les cas de nouvelles menaces ou de modification majeure du système d’information.

La communication des résultats vers les parties prenantes et notamment la direction est une activité importante mais souvent sous-estimée. Cette activité contribue à la mesure de l’efficacité de la cybersécurité et à la définition d’indicateurs pertinents.

Pour en savoir plus sur les 20 meilleures formations sur la sécurité des systèmes d’information, téléchargez gratuitement notre livre blanc ci-dessous :