Sécurité des API

La sécurisation des API (interfaces) constitue un challenge important pour les équipes de développement. Dans les environnements Cloud, par construction fortement automatisés, le manque de sécurité des API est considéré comme une des principales menaces. OWASP publie son « top ten » des dix vulnérabilités de développement des API les plus critiques. Ce référentiel facilite la prise en compte de la sécurité dans le cycle de développement décrit dans les normes ISO 27034.

Les API

Ces interfaces se retrouvent dans de nombreux domaines qui nécessitent une forte automatisation et une communication entre différents environnements : Cloud, environnement DevOps, « Internet of Thing ». On les retrouve aussi dans les systèmes d’information « classiques » pour faire communiquer des applications entre elles. La Cloud Security Alliance place en troisième position les problèmes de sécurité des API pour les environnements Cloud. Ce point est d’ailleurs abordé dans les certifications individuelles en sécurité Cloud telles que le CCSP et le CCSK.

Le top ten OWASP pour les API

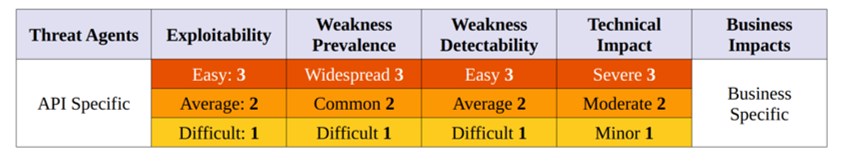

Le document reprend les critères de classification des risques définis par l’OWASP (notes de 1 à 3) : exploitabilité, prévalence, détectabilité, impacts techniques. L’analyse précise du risque doit bien entendu être complétée avec les informations propres à l’entité en prenant en compte les impacts métiers et l’analyse de la menace (en particulier les sources de menaces de l’entité, en utilisant par exemple Ebios Risk Manager).

Pour chacune des dix vulnérabilités, le document décrit :

- Les conditions d’exploitabilité, de prévalence, de détectabilité et les impacts techniques.

- Des exemples de scénarios d’attaques.

- Les mesures de préventions possibles.

- Un lien avec d’autres référentiels le cas échéant comme les identifiants CWE par exemple – Common Weakness Enumeration. SCAP est par ailleurs un protocole de plus en plus utilisé pour faire communiquer les outils de sécurité entre eux.

Certains concepts sont communs avec le top ten OWASP. Par exemple le cas des injections ou les problèmes d’authentification sont aussi valables pour les API. D’autres termes comme le « mass assignment » apparaissent. Il s’agit par exemple de l’exploitation d’une mauvaise gestion des appels de l’API vers des objets JSON qui permettrait à un attaquant de forger des appels malveillants vers l’API.

Le document complet est disponible sur le site de l'OWASP.

Pour en savoir plus sur les 20 meilleures formations sur la sécurité des systèmes d’information, téléchargez gratuitement notre livre blanc ci-dessous :