Le concept Zero Trust

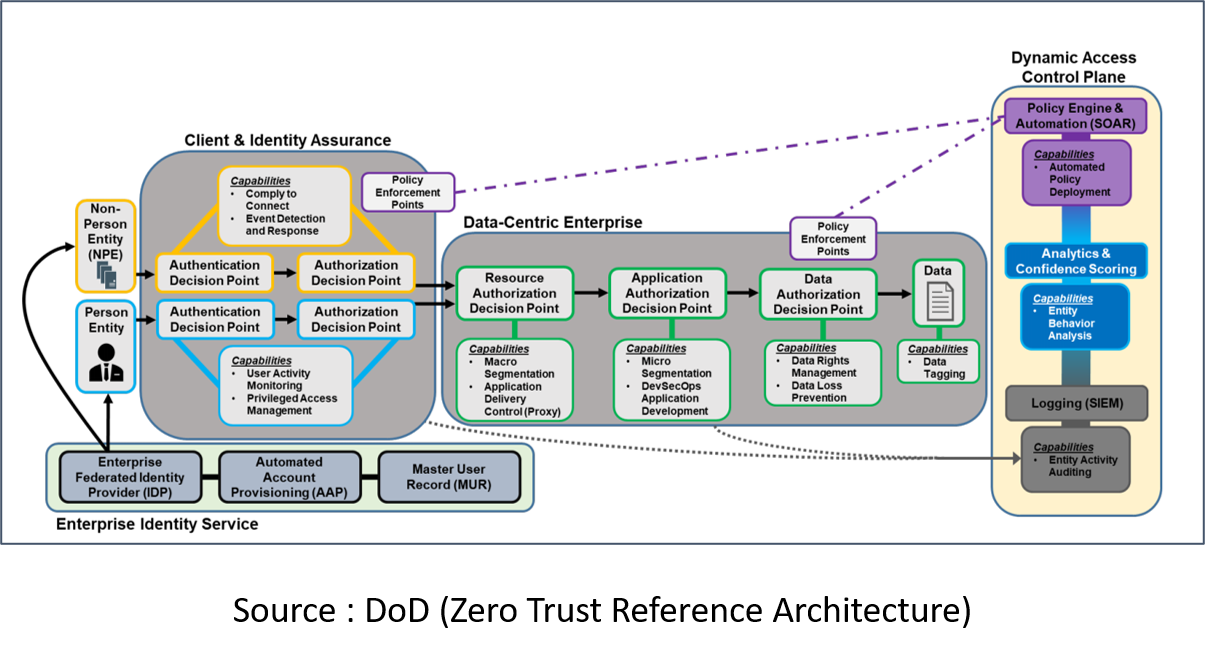

Le terme « Zero Trust » - ZT symbolise un changement de paradigme important en cybersécurité. Le principe est de se focaliser sur les utilisateurs, les assets et les ressources avec des protections dynamiques et adaptées au risque plutôt qu’une défense statique et périmétrique. Les architectures Zero-Trust (ZTA) ont été ajoutées aux connaissances du nouveau programme du CISSP. Le NIST a publié son SP 800-207 qu’il est intéressant de consulter pour aller au-delà des définitions et comprendre comment les concepts peuvent être mis en œuvre sur les systèmes d’information actuel. Ces concepts sont étroitement liés aux aspects IAM que le NIST a par ailleurs largement détaillé dans la série SP 800-63. Le DoD américain publie le document « Zero Trust Reference Architecture » qui détaille les composants à mettre en œuvre.

Le référentiel

Le référentiel « Zero-Trust » est articulé en cinq sections :

- Le rappel des concepts et des définitions.

- Les piliers.

- Les standards.

- Les modèles.

- Les définitions.

Les piliers

Le référentiel définit 7 piliers :

- Utilisateur

- Equipement

- Réseau

- Application

- Données

- Analyse de données.

- Automatisation et orchestration.

Concepts opérationnels

Les concepts opérationnels mis en œuvre pour ce type de d’architecture comprennent les points de décisions liés à la gestion des accès et aux données qui peuvent faire intervenir en particulier les éléments suivants :

- Fournisseurs d’identité.

- Approvisionnement des comptes.

- Enregistrement des utilisateurs.

- Authentifications

- Autorisations

- Accès privilégiés.

- Accès aux applications.

- « Endpoint Detection and Response – EDR »

- Outils DLP.

Les niveaux de maturité

La mise en place d’une architecture Zero-Trust comprend une phase de préparation (découverte, inventaire, analyse des logs, exigences légales, existant réseaux). Le référentiel prévoit ensuite trois niveaux de maturité :

- Basique (en particulier segmentation interne des réseaux, «Multifactor Authentication -MFA », possibilité de chiffrement).

- Intermédiaire (par exemple outils DLP disponibles).

- Avancé (mécanismes DLP et DRM dynamiques sur les données les plus sensibles, majorité des données classifiées et labellisées).

Pour en savoir plus sur les 20 meilleures formations sur la sécurité des systèmes d’information, téléchargez gratuitement notre livre blanc ci-dessous :